検索条件

全20件

(1/4ページ)

Q. サイトに FAQ が見当たりません。質問の前に、ご一読ください。

A. Tera Term 開発プロジェクトの公式 FAQ が存在します。

https://ttssh2.osdn.jp/manual/ja/about/qanda.html

神場和也(埼玉県川口市在住)です。b / p / m の前の ん の綴りは m と書く、ヘボン式の特殊ルールに従っています。

ヘボン式で綴ると Jimba Kazuya となります。

Q. いままで操作していた Tera Term で、いきなりキーボードからの入力を一切受け付けなくなりました。このショートカットは、UNIX / Linx 側から Tera Term への出力をロックするものです。

A. Ctrl + S キーを入力していませんか? Ctrl + Q キー で解除できます。

TTERMPRO [ <host>[[:]<TCP port#>] | telnet://<host>[:<TCP port#>][/] | \\<server>\pipe\<pipe name>]

[/B] [/BAUD=<speed>] [/C=<serial port#>] [/DS] [/E] [/ES]

[/F=<setup file>] [/FD=<file transfer directory>]

[/H] [/I] [/K=<keyboard setup file>]

[/KR=<kanji code (receive)>] [/KT=<kanji code (transmit)>]

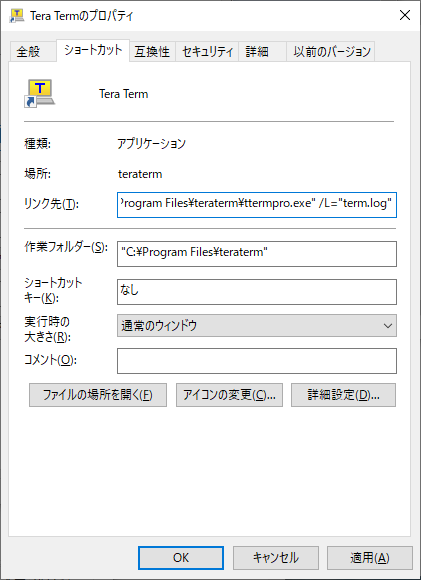

[/L=<log file>] [/LA=<language>] [/M=<macro file>] [/NOLOG]

[/P=<TCP port#>] [/R=<replay file>] [/SPEED=<speed>] [/T=<telnet flag>]

[/TEKICON=<icon name>] [/TIMEOUT=<connecting timeout value>]

[/V] [/VTICON=<icon name>] [/W="<window title>"] [/WAITCOM]

[/X=<window pos (x)] [/Y=<window pos (y)] [/PIPE]

[/AUTOWINCLOSE=<flag>]

[;<comment>]

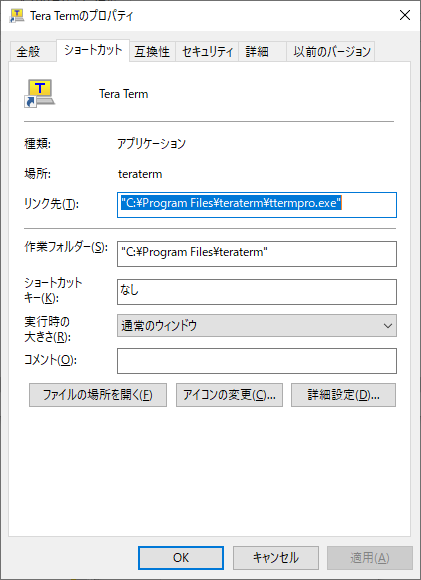

TTERMPRO /L=<log file>Tera Term は、32bit プログラムなので、Windows OS が 32bit 版か 64bit 版かでインストール先が変わります。

command prompto> wmic process where "name = \"ttermpro.exe\"" get name,commandlineあなたの環境では、どう表示されたでしょうか。

sprintf2 connect_option "%s:port /auth=password /user=%s /passwd=%s" hostname username password ; launch Tera Term connect '/DS' ; connect to server connect connect_option

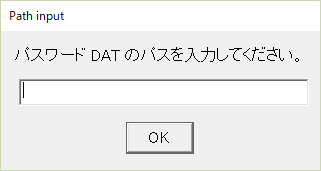

wfile = 'パスワード解析結果.txt' ;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;; ; ファイル定義 :FileInput inputbox 'パスワード DAT のパスを入力してください。' 'Path input' pwdat = inputstr strlen pwdat if result = 0 then goto FileInput endif ; ファイルの存在確認 filesearch pwdat if result = 0 then sprintf2 msg 'ファイル %s がありません\n終了します' pwdat strspecial msg messagebox msg 'Error' exit endif ; Passowrd file Open (ファイルハンドラ:fhPWDAT 読み取り専用) fileopen fhPWDAT pwdat 0 1 ; Write file open (ファイルハンドラ:fhWrDat) fileopen fhWrDat wfile 0 0 ; 上から順に変数へ格納 while 1 filereadln fhPWDAT line if result = 1 then break endif ;; 解析開始 strscan line '=' if result = 0 then ; [定義部分] strscan line '[' if result then pLpw = line strtrim pLpw '[' strscan pLpw ']' if result then strtrim pLpw ']' endif endif filewriteln fhWrDat line else ; パスワード識別子 strsplit line '=' PassName = groupmatchstr1 getpassword pwdat PassName pLpw sprintf2 msg '%s=%s' PassName pLpw filewriteln fhWrDat msg endif endwhile ; File Clese fileclose fhWrDat fileclose fhPWDAT上記のソースをコピペ後、「pw解除.ttl」等の適当な名前で、保存します。