Tera Term は便利なツールですが、使い方を誤ると大変危険なものになります。

パスワードの入力は、横着せずに毎回入力しましょう。 一番安全 です。

使いどころに注意を要するものです。パスワードは毎回手で入力 することが望ましいです。

command prompto> wmic process where "name = \"ttermpro.exe\"" get name,commandline

あなたの環境では、どう表示されたでしょうか。

sprintf2 connect_option "%s:port /auth=password /user=%s /passwd=%s" hostname username password

; launch Tera Term

connect '/DS'

; connect to server

connect connect_option

wfile = 'パスワード解析結果.txt'

;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;;

; ファイル定義

:FileInput

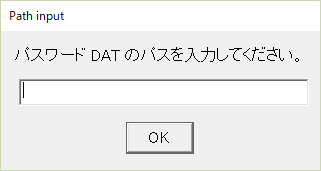

inputbox 'パスワード DAT のパスを入力してください。' 'Path input'

pwdat = inputstr

strlen pwdat

if result = 0 then

goto FileInput

endif

; ファイルの存在確認

filesearch pwdat

if result = 0 then

sprintf2 msg 'ファイル %s がありません\n終了します' pwdat

strspecial msg

messagebox msg 'Error'

exit

endif

; Passowrd file Open (ファイルハンドラ:fhPWDAT 読み取り専用)

fileopen fhPWDAT pwdat 0 1

; Write file open (ファイルハンドラ:fhWrDat)

fileopen fhWrDat wfile 0 0

; 上から順に変数へ格納

while 1

filereadln fhPWDAT line

if result = 1 then

break

endif

;; 解析開始

strscan line '='

if result = 0 then

; [定義部分]

strscan line '['

if result then

pLpw = line

strtrim pLpw '['

strscan pLpw ']'

if result then

strtrim pLpw ']'

endif

endif

filewriteln fhWrDat line

else

; パスワード識別子

strsplit line '='

PassName = groupmatchstr1

getpassword pwdat PassName pLpw

sprintf2 msg '%s=%s' PassName pLpw

filewriteln fhWrDat msg

endif

endwhile

; File Clese

fileclose fhWrDat

fileclose fhPWDAT

上記のソースをコピペ後、「pw解除.ttl」等の適当な名前で、保存します。passwordbox を使う場合は、くれぐれもファイルの流出にご注意ください。